概述

近日,微步情报局监测发现银狐组织开始使用新的钓鱼方式攻击:攻击者向用户发送“拖欠合同款违约,请下载发票并转发财务确认”相关内容的邮件,并在邮件中内嵌钓鱼链接。用户访问该链接后,会跳转到仿冒的发票下载网站,该仿冒网站制作精良,与常见的发票下载站点十分相似,具有很强的诱惑性。当用户下载并运行发票文件后,主机将执行后门木马,继而沦为被控制的“肉鸡”。通过深入分析,我们研判认为该攻击活动与友商发布的“游蛇”团伙在资产和木马样上存在较强的关联性,可以认为是银狐组织的新动向,详情如下:

银狐组织自2022年9月份一直活跃至今,主要利用“白+黑”方式进行恶意载荷投递,载荷以公开的Gh0st家族和AsyncRAT家族等远程木马为主,同时在资产上大量使用香港IP地址进行回连。

(资料图片)

(资料图片)

此次事件是我们首次发现银狐组织使用钓鱼邮件、钓鱼链接以及仿冒网站,并诱骗用户下载恶意文件的方式进行攻击。

游蛇与银狐组织使用的资产存在明确的重合性,同时在木马样本维度也呈现出较强的同源特征,我们研判认为可以归因为同一黑产组织。

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、云沙箱 S、沙箱分析平台 OneSandbox、互联网安全接入服务 OneDNS 、安全情报网关 OneSIG 、主机威胁检测与响应平台 OneEDR 、终端安全管理平台 OneSEC 等均已支持对此次攻击事件和团伙的检测。

2团伙分析

2.1团伙画像

团伙画像 | |

特点 | 描述 |

平台 | Window平台 |

攻击目标 | 国内企业用户 |

攻击地区 | 中国 |

攻击目的 | 发展肉鸡,窃密远控,人工选择受害者并定向欺诈 |

武器库 | 钓鱼网站、Gh0st/AsyncRAT |

2.2攻击特点

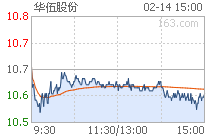

银狐通过钓鱼网页诱惑用户进行恶意文件的下载,网页一般模仿为存放票据的网盘,如下图所示,相关软件的更新频率也十分频繁。

3样本分析

3.1基本信息

银狐使用钓鱼邮件样本进行钓鱼,相关的钓鱼邮件如下所示,跳转到票据分享的钓鱼网页,诱导下载相关恶意文件后安装执行。

此外银狐还伪装成国内某能源公司发送伪造的电子发票邮件,诱导受害者下载相关的恶意文件并执行。

3.2详细分析-样本1

Sha256 | afb5f0fac5f19b30d698a1d9cfb234b15c7e8d38c3adfe0e92abc65804b3afb1 |

SHA1 | 4c92e1f1f53178cbb0968f5dab5cdc1ecd4fc97b |

MD5 | d82b85118da4bab096dee5d96a1e2c20 |

文件类型 | 执行文件的压缩包 |

文件大小 | 212.68 KB |

文件名称 | 传票.rar |

功能描述 | 通过NTP 服务器计算时间差以及常用软件安装的方式反调试,然后内存解密执行AsyncRAT家族 |

1.样本访问腾讯的ntp服务ntp5.tencent.com。获取第一次时间,随后sleep固定时间。再次访问ntp服务。计算两次时间的差值,判断是否符合预设值。

2.样本会判断以下注册表是否存在。

3.样本根据注册表查找系统使用的程序,会寻找是否存在3.5jc这个进程。如果没有就不会执行之后动作。

4.持久化,创建计划任务。

计划任务关联的样本路径如下:

5.解密加密代码。

6.创建线程执行。

7.最终在内存通过clr加载AsyncRAT后门。该样本连接地址43.154.83.246:65530

3.3详细分析-样本2

Sha256 | 5eeb86b1a6840a9fac978819c89c306afafe9eb79f20ce2941774c269394a2c0 |

SHA1 | 0c242b150247d9ded2fbe35815da9a69016a0750 |

MD5 | 8a762c4a8b33bd2d18ba15a6f3689dd1 |

文件类型 | 执行文件的压缩包 |

文件大小 | 212.68 KB |

文件名称 | 票据 (1).zip |

功能描述 | 内存解密执行Gh0st家族,与之前发现得银狐使用的恶意载荷释放方式相同 |

1.样本尝试访问360进程,并尝试对其设置访问令牌。

2.样本将自己复制到Program Files\\MSXML 3.22文件夹内,该种方式已在银狐历史使用的恶意载荷中出现非常频繁。

3.样本手动将ntdll在内存中重载。

4.样本下载后续的payload。

5.下载的数据是dll文件,手动加载调用其导出函数。

6.样本会将此dll设置为服务。

7.服务会创建一个线程。

8.创建互斥体。

9.样本对C2进行通信。

10.样本发送上线包。

11.接收C2命令。

4关联分析

4.1拓线信息

通过相关资产的拓线,可以发现该组织的资产大致分为两类,分别为网盘钓鱼类以及远控组件类,如下表所示:

类型 | 资产 |

网盘 | 43.154.192.213 43.154.134.102 43.154.136.10 43.154.149.131 luthj.sbs yrfgd.sbs ktfgr.sbs |

网盘 | 43.163.219.32 43.154.160.183 www.huiren.work www.jinmeida.work |

远控组件 | nbs2012.novadector.xyz hashcache.novadector.xyz imgcache.novadector.xyz cloudv.novadector.xyz cloudcache.novadector.xyz vbne.microsoftmiddlename.tk department.microsoftmiddlename.tk datacache.cloudservicesdevc.tk imgcache.cloudservicesdevc.tk updates.microsoftupdatesoftware.ga |

4.2溯源信息

友商不久前曾报道“游蛇”组织使用社工通信软件、伪造的电子票据下载站和虚假应用程序下载站等投递恶意软件的攻击事件。结合此次事件中捕获的相关资产和样本进行深入分析,我们研判认为属于银狐组织调整投递载荷的新攻击动向,详情如下:

1.游蛇组织与银狐组织的资产存在重合性:我们发现游蛇组织的1个远控类IP资产在2023年4月20日存在银狐相关情报。

2.攻击者掌握的域名资产xin3.xinkehu888.top当前正绑定在该ip上,同时我们发现该域名的字形与早期银狐的域名资产vip.qiangsheng888.top十分相似,很可能为同一攻击者注册使用。

3.相关样本详情如下,可以发现在文件名,C&C相似度以及样本释放行为均十分相似,并经过内部深度分析,相关样本的执行方式均与银狐一致。

Sha256 | 文件名 | C&C | 样本行为 |

86141e573fc60bd596faed5a3a8feaa33 222336ff2b0066128edbb2939a1fc39 | myCAD.EXE | kuai1.xinkehu888.top | C:\\Program Files\\MSXML 3.17\\ MagicKengsot.exe |

95d72505dd67888edae1242e3b6ce9e8a2 cce096d1805535e358fd5f0cba9151 | 360Restore.exe | xin3.xinkehu888.top | C:\\Program Files\\MSXML 3.17\\MagicKengsot.exe |

40452c154addd3609f779cd19726ff7c1274dafaf1628301164d4f93f4018938 | 360DiagnoseScan.exe | hfs888.top(银狐) | C:\\Program Files\\MSXML 2.1\\GcosioSoimn.exe |

综上,结合资产侧的特点和重合性以及样本侧的同源特征,判定两伙组织属于同一组织。

5行动建议

5.1 威胁处置

由于监控到多种方式进入及样本释放方式,联系相关技术人员进行针对性检测及排查处置。

5.2 安全加固

根据相关组织的样本名称进行针对性防范,下载的工具由官网下载,并校验其hash,相关微信传输文件不贸然点击,首先进行沙箱检测,避免进一步扩散。

参考链接

https://www.secrss.com/articles/54776

https://mp.weixin.qq.com/s/S314m8jszgLXiKpfMKW-cA